Hoy en día, ante tanto desarrollo tecnológico, y ante la evitable pero a veces necesaria* relación que tenemos con ciertas herramientas tecnológicas (como por ejemplo este mismo tipo de espacio virtual), se hace urgente el propagar formas de poder ocupar/explorar/expropiar este ciber-mundo de la manera más segura posible, con el fin de no ser perseguidxs ni dejar huellas que ayuden a dar con nuestra identidad al subir comunicados, al visitar páginas contrainformativas, búsqueda o visitas en internet de contenidos sensibles, etc. Es por ello que a continuación dejamos una guía relativamente básica para evadir la vigilancia en estos espacios. Hoy publicamos esto, luego iremos publicando otros datos/guías sobre seguridad informática y contenidos similares para ir profundizando y poder movernos con mayor seguridad en estas redes que, si bien podemos utilizarlas como herramientas de resistencia e incluso ataque directo, no podemos olvidar que son tecnologías pertenecientes al enemigo, y que ellxs son quienes las van desarrollando, creando nuevos métodos de identificación, seguimiento, intervención, espionajes en la red, etc, por lo que el llamado es a informarse, navegar con precaución, y siempre atentxs a las nuevas jugadas del enemigo en estos y en cualquier territorio, sea físico o virtual.

* Al decir necesaria, realmente no queremos decir a que sea totalmente necesaria, pero si es de alta utilidad (al momento de querer difundir comunicados o reivindicar acciones por ejemplo). Todas las herramientas del enemigo también pueden ser ocupadas para atacar a éste, lo importante es no ceder a las lógicas de la dominación y tener claro que para el día de mañana, la tecnología no debe existir.

Resumen:

-

¿CONFIAS EN MICRO$OFT? ¿EN SERIO?

-

CUIDADO CON TU ISP: (NAVEGACION COTIDIANA)

-

TOR: CONSEJOS (BUENAS Y MALAS PRACTICAS)

-

PROVEEDORES DE CORREO ELECTRÓNICO SEGUROS

-

EXTENSIONES (NAVEGACION COTIDIANA)

-

MENSAJERIA INSTANTANEA:

-

CIFRADO DE PARTICIONES / DISCOS / USB

- COMPARTIR ARCHIVOS

– ¿CONFIAS EN MICRO$OFT? ¿EN SERIO?

De partida, desaconsejamos el uso de TODO software desarrollado por esta empresa. Específicamente sus sistemas operativos (Window$), ya que son lucrativos, inseguros y altamente vulnerables a ataques de programas espías, virus, etc.

Recomendamos utilizar cualquier distribución de GNU/Linux. Intentando evitar Ubuntu, el sistema operativo desarrollado por canonical, ya que incluye la búsqueda de “Amazon” por defecto en el sistema, aunque una vez instalado, se puede desinstalar.

Recomendamos el cifrado completo de disco duro y sobrescribir el espacio libre al momento de instalar la distribución GNU/linux.

Recomendamos Linux mint debian LMDE (para mayor comodidad. usuarixs principiantes), Debian (bien configurado, para usuarixs un poco más experimentadxs o principiantes atrevidxs) y Tails para una seguridad más profunda (Uso no cotidiano. Para cualquier tipo de usuario que necesite el más alto anonimato).

_________________________________________________________

– CUIDADO CON TU ISP: (NAVEGACION COTIDIANA)

ISP: (Proveedor de servicios de Internet)

Uno de los mayores errores que cometemos al navegar, es ignorar la cantidad de información que entregamos voluntaria y pasivamente a nuestras ISP y a los sitios que visitamos, esto permite generar un perfil detallado (gustos generales / música / tendencias políticas / etc.) de cada individux en base a los meta-datos que entregamos. Es por esto que las ISP tienen demasiada información valiosa y codiciada por los aparatajes de “inteligencia”, quienes tendrían acceso directo a tal información en todo momento.

Recordamos también que en el territorio $hileno existe una alianza PDI-FBI, asumiendo que el FBI tiene acceso todos los servicios de google (gmail, youtube, etc.), facebook, y la mayoria de los servidores alojados en EEUU.

Es por esto que hacemos un llamado a no entregarnos voluntariamente, a estar mas atentxs antes de dar un “like” en facebook o al ver determinados videos en youtube. Nuestro llamado no es a la paranoia, sino a ser mas cautelosos y concientes cuando nos movamos en las plataformas del enemigo.

_________________________________________________________

– TOR: CONSEJOS (BUENAS Y MALAS PRACTICAS)

Uno de los usos más comunes que le damos a la red tor es a través de su navegador web (Tor browser) donde podemos visitar webs de manera anónima, sin embargo se desaconseja la descarga de cualquier archivos desde esta red (especialmente para usuarixs de window$) a no ser que se tomen las debidas precauciones (como no abrir el archivo descargado mientras estemos conectados a internet, o abrirlos a través de una virtualbox sin conexión a internet).

* Un buen consejo al navegar en la red tor desde su navegador (Tor browser): es revisar que el nodo de entrada a la red no pertenezca al mismo país que el de salida dado que en el último tiempo se han montado una serie de “nodos maliciosos” especialmente del territorio francés (luego del atentado en Paris).

El modo de ataque de un “nodo malicioso” es interceptar y analizar el trafico de ambos nodos (nodo de entrada y nodo de salida) lo que permitiría desenmascarar nuestra IP (este tipo de ataques se han vuelto mas comunes en el último tiempo), cabe destacar que los nodos están siendo monitorizados periódicamente en busca de “nodos maliciosos” ya que el método de interceptar datos deja rastros y una vez detectado un “nodo malicioso” es removido de la red tor.

Otro buen uso que le podemos dar a la red tor: es utilizarla como pasarela en programas tales como nuestro cliente de correo electrónico (thunderbird) o nuestro cliente de mensajería instantánea (pidgin), etc. Esto hará que nuestros clientes de mensajería/correo pasen a través de la red tor antes de salir a internet, de esta manera nos conectaremos de manera anónima a nuestro proveedor de mensajeria XMPP, IRC, AIM, etc…

_________________________________________________________

– PROVEEDORES DE CORREO ELECTRÓNICO SEGUROS

Los mails con mayor seguridad siempre dependerán de quien entregue el servicio. Ya que nuestro proveedor podría delatarnos y entregar toda la información con respecto a nuestra cuenta incluyendo nuestra dirección física, es por esto que debemos ser mas pro-activos al momento de enviar información/textos/comunicados a través de cualquier servicio de mail. Por ejemplo, nunca crearse una cuenta ni enviar mails (con información o fines ‘sensibles’) desde “internet normal”, primero debemos conectarnos a través de la red tor o algún VPN, así podemos disminuir todo riesgo, porque aunque conozcan nuestra actividad dentro del mail, no sabrán nuestra dirección física.

Los proveedores de mails confiables/recomendados (nunca sin proxy/Tor/VPN) son:

_________________________________________________________

– EXTENSIONES (NAVEGACION COTIDIANA)

Debemos tener especial cuidado con la instalación de complementos/extenciones en nuestro navegador, ya que le estamos entregando cierto control/permisos sobre nuestro navegador.

Desaconsejamos la instalación de cualquier complemento/extensión que no sea de código abierto/libre (open source)

Complementos/Extensiones recomendados:

-uBlock (Desaconsejamos Adblock Plus/Edge)

_________________________________________________________

– MENSAJERIA INSTANTANEA:

Para una comunicación segura, lo mejor es usar programas con cifrado de mensajes. Para que esto sea efectivo, es necesario que ambxs usuarixs tengan el mismo cliente de mensajeria y/o complementos.

(Escritorio / PC)

(Mobil)

-Signal ***(Una “vulnerabilidad” de esta app, es que, requiere de nuestro numero de teléfono para su funcionamiento, permitiendo a la “inteligencia”, generar una lista de números que posean la app y ponernos en una lista de “sospechosos”. *También recordamos que cada número(chip) de telefonía esta asociado a geoposicionamiento, un rut y un IMEI unico del móbil.)

***Triangulación de Celdas

Esta tecnología se basa en los niveles de señal recibidos por el móvil de las torres o celdas cercanas, calculando en función de esto la distancia aproximada a cada una de las torres desde las que se recibe señal.

Por geometría teórica, si se conoce la distancia a tres puntos distintos (de posición conocida), es posible conocer la localización del punto actual. Si se tienen cuatro puntos distintos, la localización mejora. La precisión mejora aún más cuando además de la distancia se conoce la dirección de donde proviene la señal.

En zonas urbanas, donde hay una mayor densidad de torres cercanas, la precisión es de alrededor de 200 metros.

En zonas rurales, donde a veces sólo disponemos de la señal de una torre, la precisión empeora considerablemente, llegando a ser del orden de kilómetros.

El principal problema de esta tecnología, además de la precisión en zonas rurales, es que la legislación en muchos países no obliga a las operadoras a informar del nivel de señal de las torres, con lo cual no se puede calcular la distancia a la torre.

Por este motivo, se utilizan más frecuentemente las demás tecnologías.

_________________________________________________________

– CIFRADO DE PARTICIONES / DISCOS / USB

Para que, dado el caso de que logren hacerse físicamente con nuestro disco duro, no puedan acceder a lo que hay en él, es necesario cifrarlo completamente. Así, solo podremos ingresar a él sabiendo la contraseña, la que debe ser segura y personal.

-Veracrypt (Linux / Window$) ***Si utilizas window$, Veracrypt es una buena opción para cifrar completamente tu disco duro.

-Luks (Linux) ***Cifrado completo del sistema o de particiones.

Veracrypt: pequeño tutorial (Window$ / Linux)

Si vas a almacenar información sensible en tu PC, recomendamos el cifrado de disco duro completo.

Si vas a transportar una memoria USB o un disco duro portátil con información sensible, la mejor opción es trasportarla en un contenedor de archivos cifrado con algún nombre “distractivo” como por ejemplo “algo.txt” o “algo.doc” para lograr esto debemos recurrir al programa “Veracrypt”. A continuación un pequeño tutorial:

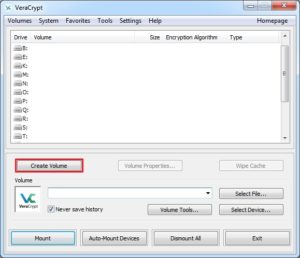

Abrimos Veracrypt y le damos a “crear volumen”.

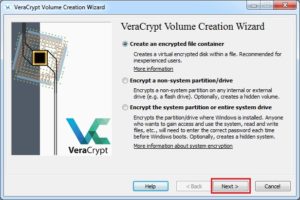

Luego le damos a la primera opción: “Crear un contenedor de archivos cifrado”.

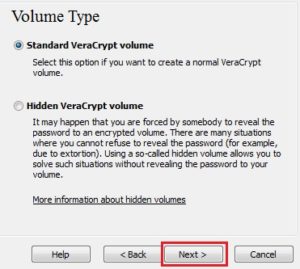

Luego le damos a ”Volumen VeraCrypt común”.

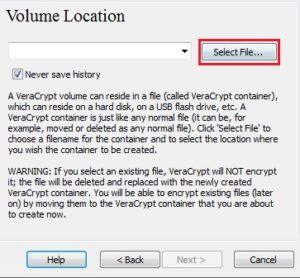

Luego a ”Seleccionar Archivo”.

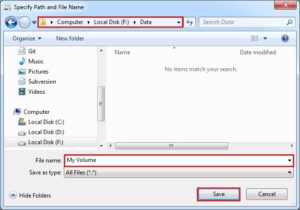

En la ventana que se nos abre elegimos donde queremos crear el contenedor de archivos cifrado y le damos un nombre “algo.doc” / “algo.txt”, Luego le damos a “Siguiente”.

En la ventana que se nos abre elegimos donde queremos crear el contenedor de archivos cifrado y le damos un nombre “algo.doc” / “algo.txt”, Luego le damos a “Siguiente”.

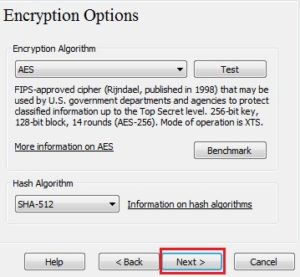

En “Opciones de cifrado” tenemos varias opciones de algoritmos para cifrar nuestro contenedor ***Recomendamos elegir al menos una con 3 capas de cifrado, por ejemplo (Serpent(Twofish(AES)))

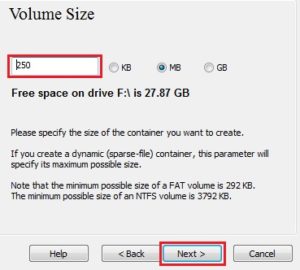

En “Tamaño de volumen” elegimos el que deseamos darle al contenedor (ej. 2GB).

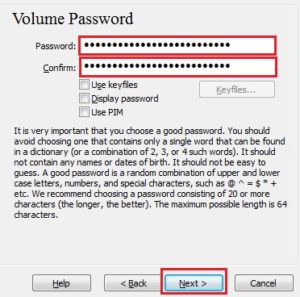

En “Contraseña de volumen” elegimos nuestra contraseña ***Recomendamos que sea alfanumérica y que contenga “caracteres especiales” ( $ – # / ” { # = $ & _ 😉 .

En “Opciones de formato” debemos dejarlo en “FAT” si nuestro volumen es menor a 4Gb. En caso de ser mayor a 4Gb dejarlo en “NTFS”.

Luego debemos mover nuestro mouse/raton con movimientos aleatorios hasta que nos permita darle clic a “Formatear”.

En “Opciones de formato” debemos dejarlo en “FAT” si nuestro volumen es menor a 4Gb. En caso de ser mayor a 4Gb dejarlo en “NTFS”.

Luego debemos mover nuestro mouse/raton con movimientos aleatorios hasta que nos permita darle clic a “Formatear”.

Al pulsar “Formatear” se empieza a dar formato a nuestro volumen. En función del tamaño elegido tardará más o menos tiempo.

Al terminar nos aparecerá un mensaje de que se realizo la creación del volumen satisfactoriamente

Emboscada y http://porlaanarquia.espivblogs.net/]